- 本系列在双月的月底更新

Hi 朋友,这里是我们2021年的最后一次汇总。您可以在下面查看过往汇总内容,相关内容收纳在 列表-5 “免费书籍和纪录片” 板块中:

- 《IYP优秀书籍年度汇总2019 — 在线下载免费阅读》

- 《IYP 优秀书籍汇总2020(1~2月版) — 完全免费下载》

- 《IYP优秀书籍汇总2020(3~4 月版)》

- 《2020(5~6月版)》

- 《2020(7~8月版)〉

- 〈2020(9~10月版)〉

- 〈2020(11~12月版)〉

- 〈2021年 1~2月版〉

- 〈2021(3~4月版)〉

- 〈2021(5~6月)〉

- 〈2021(7~8月)〉

- 〈2021(09~10 月版)〉

一如既往,希望本次的汇总中有您喜欢的内容。

《RANSOMWARE ATTACKS, ALL CONCERNED — HOW TO PREVENT THEM AND RESPOND TO AN INCIDENT》

关于勒索软件攻击,您应该知道的一切 — —

勒索软件攻击事件空前增多。面对这种情况,ANSSI与司法部刑事事项和赦免局(DACG)合作,出版了这本旨在帮助您防御勒索软件攻击的意识指南 — — 如何防止攻击和应对攻击事件。

法国媒体控股公司Groupe M6、鲁昂大学医院中心和法国农业食品企业 Fleury Michon,都是2019年勒索软件攻击的受害者,他们在这份针对公司和地方当局的指南中给出了深刻的证词。

勒索软件攻击的频率和复杂程度都在增加。它们会对业务的连续性产生严重的后果,甚至危及目标组织的生存。

该指南非常实用,特别是针对私营部门、企业和组织来说。

这本指南得益于几个行动者的贡献和经验:cybermalveillance.gouv.fr 系统、打击网络犯罪大队(BL2C)、法国数据保护局(Commission nationale de l’informatique et des libertés, CNIL)和司法警察中央局(DCPJ)。

任何希望幸免于勒索软件的人都应该了解这些知识。

下载;https://www.patreon.com/posts/guan-yu-le-suo-55899223

转帖 ——

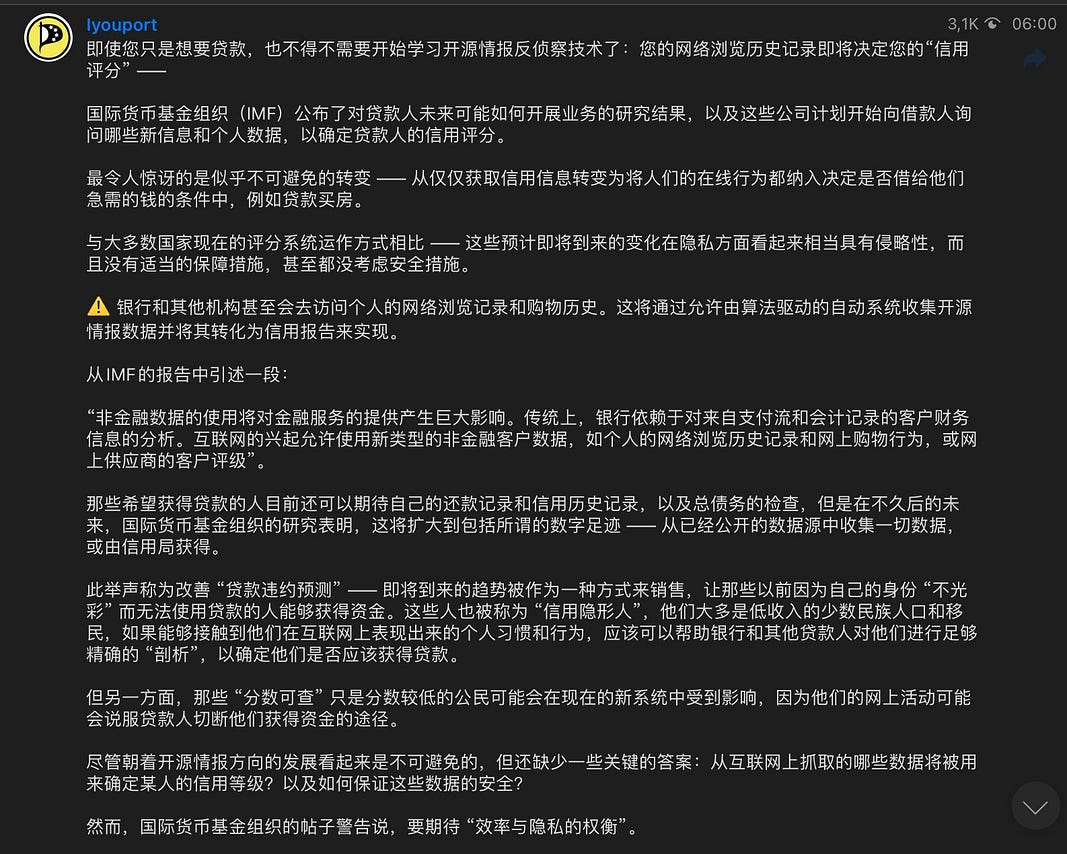

国人对监视资本主义的理解如果仅限于上图,将非常悲惨。

你不该把噩梦当做玩笑。

这并不是一个电饭煲的问题,而是关于你的一切 — — 从阶级身份到政治认知、从所见所闻到所思所想 — — 都可能是那些你完全不知道是谁的人强加给你的。渐渐的,你不再能区分什么是植入什么是本心。

换句话说,它不是在满足你,而是在塑造你,按照那些幕后黑手的利益去定制你。在这个世界里你没有自主权,却误以为自己“有的选”;

这就是定制人:《算法暴政:定制人如何终结民主》。

定制人终结了民主;因为它消灭了人民 — — 它把人变成了“消费者”,那个始终被控制着的木偶。

与木偶的区别在于,木偶知道自己身上的那些线的存在,而你不知道;

因为这里只有操纵者看得见你,看得到你的一切,而你看不到操纵者,这是一个单向镜。

揭开单向镜的另一面发生的事仅仅是摆脱绳索的第一步:《单向镜的背后》

基于我曾经强调的“现实至少有4层”,在这个话题上就是:

第1层:我靠淘宝认为我是屌丝!

第2层:我被监视了!而且是全面的监视,我的一切都在他们眼里。

第3层:监视不是摧毁基本人权这么简单,监视是为了操纵。

第4层:一切真的必须这样吗?并不是。它是强加给你的。如何摆脱它?

也许直到昨天为止,你仍然可以庆幸,因为至少你还有下线的选项。但是明天,很可能就没有了 — — 当元宇宙成型时,没有人再能选择退出。

被收编的“世界头号黑客”凯文·米特尼克说过一句话 “You can’t download a patch for human stupidity.” 它可以用在当今几乎所有地方。

【顺便说,关于电饭煲,它的唯一功能应该是煮饭,它就应该是2~3百元人民币的价格。那些几千上万元的声称「智能」的东西,只是另一个更大的噩梦。】

提示:如何对付机器狗 ——

不幸的是,诸如机器狗这种的东西,将很快在全球出现。尤其是,如果您的政府热衷于所谓的「智能城市」的话。

如果您自己或者您附近的人正在被警察的机器狗残害,您需要想办法把手或者其他钩子之类的东西伸到机器狗的下腹部,抓住这个手柄,并向前拉。这可以把电池拉出来,使机器狗立即失去功能。

⚠️ 请注意:务必让您的手远离机器狗的关节部分,否则Spot会压碎您的手指!

此外,它是纯光学的,意味着油漆、床单或毯子、胶带等等只要用对地方,就有可能反击它。

如果您觉得自己有创意,并能事先做好准备,您需要知道,在手动(即非自主)模式下,Spot实际上只是通过Wifi进行通信。

一个基于ESP2866的WiFi干扰器在亚马逊上售价40美元……(我什么都没说)。

#tips 我们多次介绍过 #Maltego(在我们的ltelegram频道搜索它以找到相关内容)。您知道吗,Hunchly 有一些 Maltego 的转换功能,可以让您在该工具中导入 Hunchly 的案例;在导入一个案例后,所有捕获的页面、图像、选择器和对象都可以在 Maltego 中使用。

这里有一个很好的教程,如果您使用这两个工具,建议观看这个教程:https://youtu.be/ZtZZEDcIRw8

#Security #IoT How much does Alexa know about you? (Hint: A LOT)-

There’s new research showing just how much Alexa and other smart devices spy on you (Including Siri, Google Assistant, Cortana, & Bixby)

Welcome to the Surveillance Report — featuring Techlore & The New Oil to keep you updated on the newest security & privacy news. This report most notably recaps Android 12, Argentina getting pwned, breaking amazon news, wild browser fingerprinting research, Trump’s new social media and what it means for you, and more.

安全工具 ——

您肯定已经看到过非常多的 “替代工具列表”,IYP也多次做过这样的列表,比如谷歌服务替代品列表、分类安全工具箱等等,旨在帮助人们至少是逐步摆脱监视资本主义巨头公司的控制。

但也许您尚未熟悉那些替代品,以至于难以在需要某项功能的时候及时正确地想到它们。

现在有了一个网络扩展,它会在您键入巨头公司域名的时候将您重定向到替代品 — — 从 Twitter、YouTube、Instagram、谷歌地图、Reddit、谷歌搜索、和谷歌翻译等请求重定向到隐私友好的替代品: Nitter,Invidious,FreeTube,Bibliogram,OpenStreetMap,SimplyTranslate 和私密搜索引擎如 DuckDuckGo 和 Startpage。

它可以切换所有重定向的开与关。如果您没有选择任何实例,该扩展将默认使用随机实例:https://github.com/SimonBrazell/privacy-redirect

攻击者仍然可以轻易破解70%的Wi-Fi密码 — —

当前Wi-Fi标准的弱点和选择不当的密码使任何攻击者都能够破解70%的无线网络密码。

身份和访问管理供应商 CyberArk 的安全研究员 Ido Hoorvitch 发现,他仅仅通过使用他在以色列特拉维夫的街道上踩着自行车(有时是步行或开车)中所收集的信息,就可以恢复他所扫描的网络中超过70%的网络密码。

他使用了一个自制的无线扫描仪,该扫描仪基于一块50美元的网卡,与运行Ubuntu Linux 的笔记本电脑相连,加上GitHub上的 Hcxdumptool 工具,以收集附近网络的Wi-Fi保护访问(WPA)数据包。

以色列的许多无线网络使用手机号码作为密码。使用由八个图形处理单元(GPU)组成的定制解密系统,Hoorvitch 可以在大约15秒内测试每个可能的密码。

“我们所有人都知道,密码是有问题的 — — 它们太难记了。而如果它们很容易记住,那么它们就太容易被破解了”,Hoorvitch说。“这项研究的特别之处在于,它将一个假设转变为一个实证实验。我们现在知道,大多数网络的Wi-Fi密码确实不够安全”。

无线网络仍然是许多消费者和企业的一个薄弱环节。今年5月,纽约大学阿布扎比分校的一名博士研究员警告说,每一个Wi-Fi设备都容易受到三个设计缺陷中至少一个的影响,此前他花了九个月的时间帮助主要的无线设备制造商堵住这些漏洞。2017年,同一研究人员警告说,一系列问题可能允许攻击者进行密钥重装攻击(KRACK),以劫持无线连接。

此外,网络安全专家还警告说,弱的、默认的或容易猜到的密码都使无线网络处于危险之中。随着越来越多的员工在家工作,消费者Wi-Fi网络也已成为企业数据的网关。

CyberArk博客文章说:“被破坏的Wi-Fi网络的威胁给个人、小企业主和企业都带来了严重风险。正如我们所表明的,当攻击者可以相对容易地破解全球主要城市70%以上的Wi-Fi网络时,就必须更加注意保护自己。”

[秘鲁,阿亚库乔]

10 月 29 日,这是阿亚库乔地区抵制采矿工程的总罢工的第二天。抗议者冲出了警察包围圈,进入了Apumayo矿场的营地和设施,并纵火焚烧了矿区和重型机械.

【注】自2009年至今年7月,中国在秘鲁矿业部门的投资总额接近150亿美元,仅仅今年上半年,在秘鲁执行的22.74亿美元的采矿投资中,2.95亿美元来自中国。这是中国对这一重要且可持续发展的产业的大力参与。

📌 如果您尚未理解为什么秘鲁人要抗议采矿工程,推荐这本书:《外表是骗人的》。

您肯定已经看到过非常多的 “替代工具列表”,IYP也多次做过这样的列表,比如谷歌服务替代品列表、分类安全工具箱等等,旨在帮助人们至少是逐步摆脱监视资本主义巨头公司的控制。

但也许您尚未熟悉那些替代品,以至于难以在需要某项功能的时候及时正确地想到它们。

现在有了一个网络扩展,它会在您键入巨头公司域名的时候将您重定向到替代品 — — 从 Twitter、YouTube、Instagram、谷歌地图、Reddit、谷歌搜索、和谷歌翻译等请求重定向到隐私友好的替代品: Nitter,Invidious,FreeTube,Bibliogram,OpenStreetMap,SimplyTranslate 和私密搜索引擎如 DuckDuckGo 和 Startpage。

它可以切换所有重定向的开与关。如果您没有选择任何实例,该扩展将默认使用随机实例。

《Bug Bounty Bootcamp: The Guide to Finding and Reporting Web Vulnerabilities EARLY ACCESS EDITION》

如何破解 Web 应用程序 — —

这本2021年的新书旨在教会您如何破解 Web 应用程序。您将学习到如何对目标进行侦察、如何识别漏洞、以及如何利用它们。您还将学习到如何找到公司设立的漏洞赏金计划,它们奖励安全专业人员在其 Web 应用程序中发现漏洞。

这本书旨在帮助几乎没有安全经验的初学者学习黑客技术,发现漏洞,并在这个蓬勃发展且利润丰厚的行业中保持竞争力。

您将首先学习如何选择一个程序,写出高质量的报告,并保持行业内的专业关系。然后您将学习如何建立一个网络黑客实验室,并使用代理来捕获流量。在这本书的第三部分,您将探索常见Web漏洞的机制,如XSS、SQL注入和模板注入,并获得关于如何发现它们并绕过常见保护措施的详细建议。您还将学习如何将多个bug连锁起来,使漏洞的影响最大化。

最后,这本书涉及到了黑客入门书籍中很少涉及的高级技术,但这些技术对于入侵Web应用是至关重要的。您将学会如何入侵移动应用程序,审查应用程序的源代码是否存在安全问题,发现API中的漏洞,并使您的黑客攻击过程自动化。在这本书结束时,您将学会必要的工具和技术,成为一名合格的Web黑客,并在漏洞赏金计划中取得成功。

下载:https://www.patreon.com/posts/ru-he-po-jie-web-55965843

《Programming Hardcore Programming for Mechanical Engineers: Build Engineering Applications from Scratch》

提升机械工程师的核心竞争力 — —

这本2021年的新书是为那些想要写出好的应用程序以解决棘手工程问题的中级程序员编写的 — — 和您一起从头开始学习。

如果您能用 Python 编程解决具有挑战性的工程问题会怎样?通过这本书的方法,您将学会如何使用线性代数、几何学和物理学从头开始编写解决方案,以编写自定义库、绘制基元和构建应用程序。

Ángel Sola Orbaiceta 涵盖了机械工程师的核心编程技术,重点是制作高质量的代码和利用自动化单元测试来实现无误差的实现。您将开发一个几何工具箱,用线条和形状来描绘工程问题;为机械模拟创建矢量图形和动画;并编写算法代码来进行复杂计算。作为毕业设计,您将结合这些课程建立一个完整的结构分析应用程序,以解决您在现场可能遇到的二维桁架问题。

您将学习到如何:

- 使用正则表达式来优雅地解析文件输入

- 用单元测试、封装和描述性名称来完善您的代码

- 使用Tkinter的Canvas部件在屏幕上绘制图像并创建动画

- 使用Cholesky分解算法解决线性方程组的问题

- 构建一个可视化的桁架结构应力和应变的应用程序

不要再依赖第三方软件了,在通往熟练的道路上没有捷径。通过这本书,您将可以磨练您的编程技巧,每次都能得到正确的结果。

下载:https://www.patreon.com/posts/ti-sheng-ji-jie-56056694

开源情报工具 — — 数据泄露搜索引擎。网络上有多种资源可让您搜索相关昵称和电子邮件地址以查找泄露的密码。比如下面这些:#tools #leaks #osint

├leaklookup (Need Registration)

├leakpeek (Free)

├eyeofgod (Command /pas)

├leakcheck (Enterprise Plan)

├karma (GitHub)

└darknet (Need TOR)

Arti 0.0.1已经发布:Rust中可嵌入的Tor客户端 — —

与C语言的Tor实现不同,Arti从第一天起就被设计成可嵌入的:这意味着有一个明确的、受支持的API 6,您可以用它来在自己的程序中通过Tor网络实现匿名通信。(请注意,这个API并不稳定,从现在到1.0.0之间可能会有很多问题)。https://forum.torproject.net/t/arti-0-0-1-is-released-an-embeddable-tor-client-in-rust/281

海盗湾的故事将被改编成电视剧 — —

海盗湾动荡的历史将被拍成一部六集的电视剧。这部瑞典作品计划于明年开始拍摄,将由瑞典电视台(SVT)播出。制片人将根据不同的内部人士的意见编写故事,但该网站的创始人并不在剧组中。海盗湾联合创始人彼得·桑德(Peter Sunde)说,他正在制作自己的关于该网站的电影项目。

海盗湾的成立和早期是互联网历史上一个耐人寻味的章节。

大多数盗版网站都不得不躲在暗处,而海盗湾的创始人是公众人物,他们是反抗者,对资本垄断的娱乐业发起公开的挑战。

虽然对于弗雷德里克·尼杰 (Fredrik Neij)、彼得 · 桑迪 (Peter Sunde)和哥特弗里德 · 斯瓦托姆 (Gottfrid Svartholm) 来说,这一章并没有按计划结束,他们最终被判处监禁。但是,到那时,他们已经引发了一场数字和政治革命,其影响至今仍被全世界深刻感受。

在全世界都在致力于打击海盗和借口反海盗打击政治异议的大气候下,讲述真实的反抗故事,非常重要。

IYP的原网站中有关于 “知识产权” 的专栏,如果您对海盗湾反抗运动的原则了解不多,该栏目中的内容也许会有所帮助。这一板块收录在我们的 列表-2 中。

101 Linux commands Open-source eBook –

这是一本开源的电子书,里面有101条每个人都应该知道的Linux命令。无论您是DevOps/SysOps工程师、开发人员,或者只是一个 Linux 爱好者,都很可能在您的职业生涯中的某个时刻用到它们。

💡 下载电子书,请使用以下链接:

Dark mode:

Light mode:

《Ethical Hacking: A Hands-on Introduction to Breaking In》

道德黑客:入侵的实践 — —

这是一本帮您从头到尾入侵计算机系统的实践指南,从捕获流量到制作狡猾、成功的木马程序。

作为现代黑客技术的速成课程,这本2021年的新书已经被用来培养下一代的进攻性安全专家。在它的许多实践中,您将探索任何有抱负的渗透测试人员、安全研究员或恶意软件分析人员应必备的关键技能。

您将从基础知识开始:用ARP欺骗攻击来捕获受害者的网络流量,然后在 Wireshark 中查看它。从那里开始,您将部署反向shell,让您可以在受害者的电脑上远程运行命令,通过用 Python 编写您自己的勒索软件来加密文件,并伪造电子邮件,如钓鱼攻击中使用的电子邮件。

在高级章节中,您将学习如何摸索新的漏洞,制作木马和 rootkits,用SQL注入来入侵网站,并提升您的权限来提取证书。

您将使用各种专业的渗透测试工具,并学习用Python编写自己的工具,因为您要练习以下任务:

- 部署Metasploit框架的反向shell并将其嵌入到看似无害的文件中

- 使用Mimikatz捕捉企业Windows网络中的密码

- 扫描互联网上(几乎)所有的设备以寻找潜在的受害者

- 安装Linux rootkits,修改受害者的操作系统

- 执行高级跨站脚本(XSS)攻击,执行复杂的JavaScript有效载荷

在此过程中,您将获得相关计算技术的基础。发现先进的模糊器是如何在幕后工作的,学习互联网流量是如何被加密的,探索像 Drovorub 这样的民族国家恶意软件的内部机制,以及更多。

这本新书解决了其他书籍中不常涉及到的该领域的当代问题,并将帮助您在渗透测试中的职业生涯做好准备。最重要的是,您将能够像道德黑客一样思考:一个能够仔细分析系统并创造性地获得访问权限的人。

塞浦路斯个人数据保护专员办公室对情报公司 WiSpear 征收了100万美元的罚款,因为该公司收集了拉纳卡机场的各种个人的移动数据。

WiSpear 公司在塞浦路斯的利马索尔注册。该公司由前以色列国防军(IDF)的人事官员 Tal Dilian 领导,专门提供连续的Wi-Fi拦截和监控解决方案。

在加入 WiSpear 之前,Dilian 还创建了臭名昭著的 Circles 公司,这也是一家监控技术公司,与“飞马”Pegasus 间谍软件的制造商 NSO 合作。他目前还经营着 Intellixa 公司,该公司专门为执法部门和情报机构提供网络间谍情报。

更多:

📌 关于以色列的间谍产业,更多内幕消息:《“只管去做,别问问题”:走进以色列利润丰厚且秘密的网络监视行业内部》。

《Vodka Politics Alcohol, Autocracy, and the Secret History of the Russian State》

用酒精巩固的专制政权 — —

俄罗斯因其伏特加酒及其极度沉醉的文化而闻名。但正如伏特加是许多俄罗斯人生活的核心一样,它也是理解俄罗斯历史和政治的核心。

在《伏特加政治》这本书中,马克·劳伦斯·施拉德认为,使人衰弱的社会酗酒并不是俄罗斯人的遗传密码,而是他们的专制政治制度,该制度长期以来将伏特加作为一种治国工具来挥舞。

通过一系列从俄罗斯沙皇国的开创者伊凡雷帝到弗拉基米尔·普京的历史调查,《伏特加政治》展示了俄罗斯国家本身的秘密历史 — — 那是一部浸透了酒的历史。仔细研究(而不是否定)酒精在俄罗斯政治中的作用,可以对俄罗斯历史本身产生更细致的理解:从沙皇时期的宫廷阴谋到苏联和后苏联领导人的醉酒闹剧,都有大量的伏特加在其中。

除了生动的轶事,施拉德还搜寻了原始文件和档案证据,以回答具有挑战性的历史问题:

俄罗斯的统治者是如何利用酒精来巩固其专制统治的?

酒精在沙皇政变中发挥了什么样的作用?

尼古拉二世命运多舛的禁酒令是布尔什维克革命的催化剂吗?

如果没有酒,苏联能成为一个世界强国吗?

伏特加政治是如何导致共产主义和公共卫生在20世纪90年代的崩溃的?

……

克里姆林宫如何克服伏特加酒的障碍,在未来产生更大的社会福利、繁荣和民主?

通过伏特加酒瓶看俄罗斯历史,有助于我们理解为什么 “酒类问题” 直到今天仍然对俄罗斯高层政治很重要 — — 在这个问题在大多数其他现代国家被搁置了将近一个世纪之后。

事实上,认识和面对伏特加酒的破坏性政治遗产,可能是俄罗斯这一代领导人以及下一代领导人面临的最大政治挑战。

我们希望这本书的论述能为你带来创新的思路,关于,“茅台政治” 尚未被挖掘到的内涵。期待您的智慧。

下载:https://www.patreon.com/posts/yong-jiu-jing-gu-56302995

您可以用来监控您的防火墙或DNS服务器的 Monero 矿池列表 — —

您不可能总是扫描网络中的每一个设备以发现加密货币采矿的恶意软件(Linux boxes, IOT, App containers)。

但您可以检查您的DNS和防火墙日志,看看是否有连接到数量有限的矿池的情况。

部署加密货币挖矿的恶意软件已经变得越来越流行,越来越令人讨厌。而用那些常用扫描仪扫描网络中的每台设备并不总是可能。

好消息是,最流行的加密货币Monero(代币符号:XMR)的矿池是有限的。因此,这里有一份矿池清单,您可以用它来监控您的防火墙或DNS服务器。

https://www.nextron-systems.com/2021/10/24/monero-mining-pool-fqdns/

Lamboozling攻击者:新一代的欺骗手段 — —

软件工程团队可以通过建立欺骗环境来利用攻击者的人性。即 反向社交工程。

欺骗是一种强大的弹性战术,它提供了对攻击行动的可观察性,转移了对生产系统的影响,并为弹性系统设计提供建议。

对欺骗系统的目标、约束和设计权衡的清晰理解,可以为软件开发、架构和运营方面的领导者和工程师提供一种新的战术,以建立更有弹性的系统,并致使攻击者陷入困惑。

研究人员开发了一种名为 “Blacksmith” 的新技术,它能绕过现有的防御措施,恢复对现代DRAM设备的 Rowhammer 漏洞攻击,导致权限升级、内存损坏等。

Rowhammer 是指动态随机存取存储器(DRAM)中会发生的一种意外情况,这种意外会导致存储器单元泄露电荷并造成比特翻转(从1变成0、或从0变成1),这是由于DRAM单元的高密度造成的。

这里是一个视频介绍:

俄语勒索软件论坛正在对讲英语和中文普通话的威胁行为者产生热情 — —

在俄语网络犯罪论坛上正在酝酿一些不寻常的活动,黑客们似乎正在向他们的中国同行伸出合作之手。

这些吸引中国攻击者的尝试多见于黑客论坛RAMP。研究人员认为,最可能的原因是俄罗斯勒索软件团伙正在寻求与中国玩家结盟,对美国的目标进行网络攻击,共享漏洞,甚至为其勒索软件即服务(RaaS)业务引入新的专业技术。

https://www.flashpoint-intel.com/blog/ramp-ransomware-chinese-threat-actors/

《The Gray Lady Winked: How the New York Times’s Misreporting, Distortions and Fabrications Radically Alter History》

主流媒体的错误、扭曲和捏造,如何从根本上改变了历史 — —

你认为一份报纸不可能需要对大规模谋杀负责吗?最好再想想 ……

作为旗舰级报刊,《纽约时报》是世界上最强大的新闻媒体。时报有数千名记者报道来自全球各个角落的事件,有能力影响战争、发动革命、塑造经济、并改变我们文化的本质。它不只是报道新闻:它还创造新闻。

这本2021年的新书拉开了这个杰出机构的帷幕,揭示了一个典型的人类组织,在这个组织中,意识形态、自我、权力和政治,如何与 “展示事实” 这一被认为是更卑微的需要相竞争。这本书有10个扣人心弦的章节,让读者大开眼界,揭示了曾经那些最大的新闻失败,它们的破坏性改变了历史进程。

这本书对后真相世界中媒体、权力和政治之间的纠结关系进行了必要的审视,以小说的方式揭示了一个独特的强大机构与真相之间的痛苦关系。

最重要的是,这本书提出了一个警示故事,表明当真相的守护者为了自我利益和意识形态而放弃这一神圣的价值时会发生什么 — — 这对我们的未来和过去意味着什么。

请注意,这本新书仅仅是以纽约时报为例,要知道任何主流媒体在此的性质都是一样的。我相信作者和我们一样,对纽约时报都没有偏见,这里所讲述的只是事实。

https://iyouport.substack.com/p/cf8

如果您对主流媒体的巨大杀伤力感兴趣,我们的列表-3中汇总的一些内容也许对您有用,那更多是一些非常近期的案例。

下载:https://www.patreon.com/posts/zhu-liu-mei-ti-56583937

上图1发布于9月27日; 上图2来自11月20日,中国。

这就是 #社交媒体情报 对统治阶级的用例之一,即 您的互联网足迹和人际关系被用作对您的信用打分的依据。其用例2和3您已经见识过了,即 少数派报告 — 提前维稳、连锅端、喝茶和监禁。

请在我们的页面搜索“社交媒体情报”了解防御措施。

看到一个来自中国网络的视频,据称是近期某地对 “反诈中心” 应用程序的推广。

统治阶级对信息引擎(即 叙事矩阵)的把控,是其绝对权力之体现的重要部分;但他们是否能真的做到完全把控,取决于公民的反抗智慧和创造力。

任何国家的当权者都擅长最充分地使用这种权力构建对他们有利的叙事矩阵。昨天我们提及了印度这场长达一年的反抗运动的成功,不久后我们将详细分析这场反抗运动中的经验,其中就涉及到反抗者打破叙事矩阵的努力 — — 即 当大众能接收到的所有媒介都在抹黑抗议运动的时候,抗议者如何动员公众的支持。

目前我们看到了很多对 “反诈中心” 应用程序的质疑,但这些质疑大多在 “墙外”,这是一个主要难题。在全球互联网自由联盟中,在信息自由方面我们有一个原则,即:主动穿破封锁作为首选战略。也就是说,比如对于中国的墙(GFW),在这一战略下会鼓励活动家致力于帮助公民直接获取被封锁的内容,而不是首先致力于要求人们都学会翻墙。翻墙技术作为工具之一,而不是战略目标。

换句话说,比如在反诈中心问题上,如果会翻墙的人读到了我们的技术审计报告,将其打印出来在自己的社区、家庭、小团队内分发,甚至只是口口相传,即符合上述战略。

如您所知,这需要一个基础,即 互信;您至少需要存在于一个可互信的小团体中。如果您没有,值得考虑这是为什么 — — 造成您的孤独孤立的原因,就是维护统治阶级权力稳固的原因(《为什么我们互不信任?》 )

📌再推一次《反诈中心应用程序危险在哪里?如何抵制?- 审计报告》。

《Modern Web Development on the Jamstack》

JAMStack的使用方法 ——

这份实用报告解释了如何在 Jamstack 上运行您的 Web 项目(从简单的站点到复杂的应用程序),Jamstack 是一种现代 Web 架构,用于部署不需要传统源服务器的简单、安全和高度可扩展的站点。

Jamstack 开发者不需要安装或管理操作系统(如 Linux);不需要管理安全策略(服务器防火墙);不需要安装或管理应用程序数据库(如 MySQL);开发者可以在不使用 HTTP (Web)服务器(如 Apache)的情况下部署 Web 站点或 Web 应用。

从中您可以了解到:

- 解决Web开发难题的方法

- 将前端与构建过程分离如何使维护更容易

- 在您的组织中采用Jamstack的最佳实践

- 还有一个案例研究,探讨了电子书出版商Smashing Magazine对此的实践

Secjuice与WEBGAP达成协议,为开源情报调查员提供他们基于云的 “远程浏览器” 平台的12个月免费账户。

这家总部设在美国的公司提供了几个套餐,包括选择托管您自己的远程桌面。他们声称他们 “不会记录任何流量,也不会跟踪远程浏览器的任何使用情况”。

但是,必需提出一般的警告。当使用任何第三方服务时,无论是网站、基于网络的工具或任何类似的东西,要知道这里总是有一个额外的公司参与您的调查,以及获取您正在处理的数据。所以,在研究敏感话题时要注意这一点!

Link: https://www.webgap.io

如何建造一个低科技的太阳能电池板?——

George Cove,一位被遗忘的太阳能先驱,可能在贝尔实验室工程师发明硅电池的40年前就已经建造了一个高效的光伏电池板。如果证明可行,他的设计可能会导致更不复杂和更可持续的太阳能电池板:

https://www.lowtechmagazine.com/2021/10/how-to-build-a-low-tech-solar-panel.html

Tor是最大的匿名通信网络。最近的论文讨论了Tor的设计漏洞,并质疑Tor的有效性。这些漏洞越来越多地被去匿名化的攻击所利用。多年来,这些攻击越来越复杂和有效,增加了对混合攻击的需求,这些攻击可以部署在网络层、协议层或应用层。

Tor 的阴暗面已经引起了 NSA 和 FBI 等政府间谍组织的注意,他们认为 Tor 是一个特别吸引人的目标。斯诺登泄露的 NSA 文件显示,该组织一直在监视使用 Tor 但没有经验的人,这样的人可能不了解网络安全问题,并且 NSA 可以通过他们在 Tor 网络中站稳脚跟。现在政府组织甚至正在寻找一种方法来调整第四修正案的法律限制,以便能够合法地破解连接到 Tor 的用户。

与此同时,Tor 的日益普及导致网络上越来越多的去匿名化攻击的发展。这些攻击变得越来越先进和有效。其中最著名的攻击是 Sybil 攻击。

这些最近的发展引起了对Tor的匿名性和安全性的质疑。Tor不是百分之百的匿名,这并不令人震惊,但它可能远没有大多数人认为的那么安全。

这篇文章将分析已部署的Tor网络在各方面的脆弱性。这是一个相对全面的分析。

少数派报告:监视资本家正在研究你的 Facebook “好友”,以预测谁可能 “犯罪” — —

你的 Facebook 帖子、你在 Instagram 上关注的人、以及你在社交媒体上互动最多的人是谁,这些数据都说明了什么? — — 是的,社交媒体情报。我们专门讲解过社交媒体情报如何被利用来抓捕异议、连锅端活动家组织、包括少数派报告 — 即 “提前维稳”。

现在,根据科技创业公司 Voyager Labs 的说法,这些信息可以帮助警方找出你是否已经或计划犯罪。

Voyager Labs 是近年来出现的**几十家**美国公司之一,这些公司都在使用社交媒体情报做情报分析,它们的技术旨在利用社交媒体来 “预测犯罪”。

Voyager 从您的各种社交媒体资料中提取信息,通过重建您的整个数字生活 — — 不论是公共的还是私人的 — — 来帮助警方调查和监视人们。该公司声称,通过依靠人工智能,其软件可以破译人类的在线行为的含义和意义,并可以确定任何目标人是否 “已经犯罪”、“未来有可能犯罪”、或 “正在坚持某种意识形态” — — 您肯定知道最后一种是什么?没错,政审。

那么前两种就合适了吗?并非 — — 想想看,您有多大的权力控制立法?最终是谁在确定什么是合法什么是非法?是您吗?还是您绝对信任和可以委托来代表您做决定的人?…… 现在您明白 “犯罪” 这个词的真正范围了?

并且,任何人应该有权根据您的意识形态倾向、甚至您的只言片语或酒后失态,去 “预测” 您的行为,以便提前维稳您吗?

中国更是将恐怖的的社交媒体情报重新包装成了所谓的 “舆情分析”,事实上它们是同一种东西,具有同样的邪恶。

最重要的是,正如我们一直在强调的,社交媒体情报是侵犯性的,虽然我们中大多数人都在公开自己的言论、身份、和人际关系,但是,我们中没有任何人赋予统治阶级随意取用我们这些信息的权力;而现在统治阶级显然无视我们,如果我们不抵抗,就等于默许了这种权力滥用,它只会不断膨胀直到吞没一切。

Revealed: the software that studies your Facebook friends to predict who may commit a crime

https://www.theguardian.com/us-news/2021/nov/17/police-surveillance-technology-voyager

洛杉矶警察局社交媒体监测文件:

https://www.brennancenter.org/our-work/research-reports/lapd-social-media-monitoring-documents

什么是社交媒体情报?你的推特如何成为抓捕你的理由?

https://iyouport.substack.com/p/842

数字追踪:政府间谍如何识别,跟踪和围捕异议人士

https://iyouport.substack.com/p/b5f

社交媒体上的行动主义安全性:框架手册

https://iyouport.substack.com/p/3a1

中国在这方面是怎么做的:

研究人员已经证明,不需要使用任何复杂或不寻常的工具,只需花费5美元,就可以克隆出指纹用于生物识别认证。由此产生的指纹可以骗过现代指纹传感器,如最新的 MacBook Pro 中使用的指纹传感器:

2019年1月的内容:《当每种生物识别都可以伪造时》。

威胁情报:Windows安装程序有一个被积极利用的零日漏洞,可以在 Windows 10、Windows 11 和 Windows Server 中获得管理员权限 — —

上周末,一位独立研究人员发现,微软11月的补丁并没有很好地关闭其中一个漏洞,即 CVE-2021–41379:它是 Windows 安装程序中的一个权限升级漏洞。稍后,在GitHub上也发布了一个名为 InstallerFileTakeOver 的PoC。

思科Talos实验室证实了这个PoC的可操作性,并表示他们已经发现了一个在现实环境中利用这一漏洞的恶意软件。

伊朗抗议活动继续 — 11 月 26 日:伊斯法罕抗议者纵火焚烧了警用摩托车。

۵ آذر: مردم اصفهان به موتور سیکلتهای پلیس را به آتش کشیدند

#Isfahan #Revolt

在伊斯法罕,最初争取水资源的抗议活动已经变成了全面的起义,政府除了不断地开枪和镇压之外别无其他自卫手段,政府将百倍偿还抗议者的鲜血。所有的压迫者,包括伊斯兰革命卫队、巴斯基、特种部队和他们的所有走狗,很快就会面临反叛者和自由战士的直接反应和行动。

اعتراض برای آب در اصفهان، تبدیل به یک شورش تمام عیار شده است، و حکومت دیگر تاکتیکی برای دفاع از خودش ندارد به جز گلوله و سرکوب خونین که نه دو چندان بلکه صد چندان جواب خون های ریخته شده را حکومت باز پس خواهد داد. و تمام سرکوبگران از جمله سپاهی، بسیجی، یگان ویژه، نوپو و تمام مهره های رنگارنگشان به زودی با جواب و کنش مستقیم عصیانگران و آزادی خواهان روبه رو خواهند شد.

#Isfahan #Revolt

整个政府一无是处。低贱和受苦的人们停止工作,走上街头开始扔石头。没有权威和资本,政府就会被摧毁。这就足够了。

社会革命万岁,武装起义万岁!

تمام حکومت به مشتی سنگ بند هستند. کافیست فرودستان و رنجبران دست را از کار بکشند و سنگ را پرتاب کنند تا اقتدار و سرمایه نیست و نابود شود.

زنده باد انقلاب اجتماعی

زنده باد قیام مسلحانه

#Isfahan #Revolt

支持伊斯法罕人民的斗争,并试图将其传播到所有城市 — — 无政府主义时代联合会表示,将用尽一切力量进行斗争,同时随时跟进人民反抗伊朗伊斯兰共和国压迫性政权的消息。

伊朗地理区域的无政府主义者,作为广大民众中的激进分子,不仅一直支持和参与任何形式的街头斗争,而且还以各种形式和语种传播新闻。为了更好地访问和反思这场斗争的相关消息,我们呼吁公众以及伊斯法罕和沙赫雷克德的无政府主义者充分分享民众斗争的消息。

作为人民的一部分,我们希望周边城市的人民在这些斗争中团结起来,帮助这些群众斗争的延续,我们将集体智慧和团结力量视为拯救之道。

主导该地区的生态危机,尤其是水资源危机,是由于各国政府的意识形态政策,尤其是 1957 年后的伊朗。统治阶级对经济、森林和自然土地的破坏、矿山的挖掘、地下水资源的显著减少、水坝、不同沙漠地区与水相关的工业的存在,只是对整个生态系统和当地居民造成致命打击的一小部分。

呼吁当地人民更多发送有关民众斗争的视频、图片和新闻 — — 只关注抗议者,而不是当权者;不要政府,不要议会,也不要国籍。

حمايت از مبارزات مردم در اصفهان و تلاش براي گسترش آن در همه شهرها : فدراسیون عصر آنارشیسم بیان میدارد که تمام توان و نیروی خودش را برای مبارزه و همچنين بازتاب اخبار مبارزات مردمی علیه رژیم سرکوبگر جمهوری اسلامی، بهکار میبندد.

آنارشیستهای منطقهٔ جغرافیایی موسوم به ایران، به عنوان بخشی رادیکال از عموم مردم، نه تنها همواره از هرنحوی از مبارزات خیابانی حمایت کرده و در آن سهیم بودهاند بلکه اخبار را به شکلهای مختلف و زبانهای مختلف، نشر و پخش میکنند.

ما برای دسترسی بهتر به اخبار مبارزات و بازتاب آن، از عموم مردم و آنارشیستهای اصفهان و شهرکرد، میخواهیم، اخبار مربوط به مبارزات مردمی را با ما در میان بگذارند.

ما به عنوان بخشی از مردم خواهان همبستگی مردم شهرهای مجاور در این مبارزات و پیوستگی و تداوم این مبارزات مردمی هستیم و خردجمعی و همبستگی را راه نجات میدانیم.

بحران زیستبوم و بالاخص آب مسلط بر منطقهٔ مذکور ناشی از سیاستهای ایدئولوژیک حکومتهای مختلف به ویژه جمهوری اسلامی در سالهای پس از ۵۷ است. اقتصاد مقاومتی، تخریب جنگلها و اراضی طبیعی، حفر معادن، کاهش چشمگیر منابع آب زیرزمینی، سدسازیها وجود صنایع وابسته به آب در مناطق مختلف کویری گوشهای ناچیز از ضربات مهلک وارده بر پیکره طبیعت و ساکنان این زیستبوم است.

ویدیو، تصاویر و اخبار مبارزات مردمی را برای ما ارسال کنید.

نه بد میخوام نه بدتر

نه پارلمان نه رهبر

شورا به جای دولت

نه ملیت نه قدرت

فدراسیون عصر آنارشیسم

#Isfahan #Revolt #Anarchism

今天,12月26日,伊斯法罕人民已经封锁了道路,这是对政府切断互联网和暴力镇压的回应;

这一次,除了他们自己,人民不会向任何组织或机构寻求帮助,正如昨天伊斯法罕起义者所说的那样:「由我们来战斗,为战斗而战」。

امروز/ ۶ آذر/ اصفهان

مردم راه هارا بسته اند و جواب سرکوب و قطعی اینترنت در ۵ آذر را خواهند داد؛ این بار دیگر مردم از از هیچ شخص و نهادی جز خودشان کمک نمیخواهند و همانطور که دیروز خود مردم شورشی اصفهان گفتند(ما آمدیم بجنگیم، بجگ تا بجنگیم)

#Isfahan #Revolt

《Rationality: What It Is, Why It Seems Scarce, Why It Matters》

什么是理性 — —

对自身或派系利益的 “理性” 追求,为何会造成社会中的不理性现象?

眼下的世界似乎正在逐渐丧失理性,大量的假新闻、攻击性言论和阴谋论在社交媒体散布,健康、民主和生态正在受到致命威胁。

面对 “人类本质上就不理性”、“人类大脑就是一堆幻想和错觉的集合” 之类的论调,史蒂芬·平克以新作《理性》回应:正是当下否定理性的人类,曾定义了何谓 “理性”,逻辑、批判性思考、因果关系等恰是人在演化过程中赖以存续的有利工具。在一些人认为 “理性” 乃过时概念、已然摇摇欲坠的时代,本书对其重要性给予了肯定。

平克也同时审视了理性的反面,探讨流言和阴谋论的本质、以“真实”和“普遍错误的看法”为核心的两种对立思维方式之间的区别,展示为何对自身或派系利益的“理性”追求,可能会造成社会中的不理性现象。他指出,理性是促进社会正义和道德发展的终极驱动力,将促使人类作出更好的决策。

下载:https://www.patreon.com/posts/shi-yao-shi-li-57029204

#Tool: Wayback Search

Lorenzo Romani创建了一个小工具,使您能够简单地从互联网档案馆的 Wayback Machine 上下载所有内容。运行这个工具,输入一个域名,它就会去下载它能找到的所有内容。

在下载完所有东西后,可以使用一个小的搜索工具在下载的内容中找到特定的关键词。该工具有 Python3 和Go版本,您可以选择。

Link: https://github.com/lorenzoromani1983/wayback-keyword-search

Obsidian 不仅仅是一个简单的 Markdown 编辑器,而是一个wiki风格的知识库工具,通过链接或标签,使用 Markdown 来创建包含信息的分层文件。不仅如此,它甚至可以将您写下的每一点信息可视化。

学习曲线可能有点陡峭,特别是如果您不习惯使用 Markdown 的话,但其功能很不错,也许值得您试试。

Link: https://obsidian.md

如上视频,巴勒斯坦的抗议者展示了一些很有意思的巷战技巧。#streetfighting #Palestine #tactics

意大利金融管理局逮捕了多名涉嫌经营 Telegram 频道的人,他们出售假的疫苗接种证书 — — 即 疫苗护照。

这些人至少拥有35个频道,这些频道共吸引了超过10万名用户。

尽管近期已经有了一系列的逮捕,但这些伪造的疫苗接种证明的销售渠道仍在继续繁殖。

疫苗护照,即 所谓的 Greenpass 的强制性(就如中国的健康宝、行程码),已经在全球很多国家催生了不断增长的伪造产业。对此应该思考的可能并非如何打击这种造假产业本身,而是,人们为什么会热衷于造假?相比病毒,人们更害怕的是什么?

https://www.group-ib.com/media/gib-italy-green-pass/

📌 如果您错过了:「中国的社会信用评分体系的发展凸显了疫苗护照将如何迅速演变为一个险恶的数字监控系统」

俄罗斯 — — 数以千计的私人视频监控摄像头被入侵,其中许多(有趣的是)位于酒店房间、按摩院、美发厅和脱毛沙龙,以及其他私人场所。

这类监视摄像机录制的视频现在都在网上被出售。专家说,在某些情况下,这些录像可能被用来勒索被拍摄到的人或摄像机的主人。保护你的设备可能很简单:只要更改出厂设置,使用强密码。然而,据专家称,这一基本规则常常被忽视。

#Surveillance #cameras #Privacy

元数据作为杀手 — —

The Record 分享了一份 FBI 培训文件,该文件揭示了间谍部门的监视能力,详细说明了可以从加密的消息应用程序中提取哪些数据。

该文件列举了对多个加密消息应用程序的合法访问,包括 iMessage、Line、Signal、Telegram、Threema、Viber、WhatsApp、微信或 Wickr。如上图。

该文件的日期为 2021 年 1 月 7 日,是通过非营利组织 Property of the People 提交的 FOIA 请求获得的。

最基本的您应该知道,根据单个加密消息传递应用程序,间谍和警察可以提取不同的元数据,从而揭开最终用户的真实身份。

📌 我们一直在强调这点:大多数人对 “窃听” 这一概念依然有误解,误认为拦截和偷听谈话内容才被称为 “窃听”。其实不然。谈话内容是次要的,如果您与对话使用暗语对话,偷听的人并无法理解其中的意思。而对于监视者来说,真正的 “价值” 在于元数据 — — 它暴露了谁与谁之间的关系的模式。模式是最致命的东西,还记得我们此前演示过的连锅端吗,它主要利用的就是模式:

💡 如果您错过了《警察/间谍如何定位抓捕抗议者:连锅端的标准操作模式》。

而对于加密消息应用来说,它加密是内容,元数据不加密。您需要了解这点。您能做的就是,尽可能搞乱 “模式”,包括分身、以及尽可能避免使用基于手机号注册的应用;如非不得已,使用与您的身份无关的手机号也会有所帮助。

以下是 The Record 的解释:

https://therecord.media/fbi-document-shows-what-data-can-be-obtained-from-encrypted-messaging-apps/

补充一些比较实用的开源情报技术书籍 — —

1、Cybersecurity Blue Team Toolkit

这是一本为技术人士和非技术专业人士编写的网络安全实用手册。

随着重大数据泄露事件的报道充斥头条新闻,任何组织,无论大小,都不可能再继续忽视网络安全的重要性。然而,关于这个问题的大多数书籍,要么对非技术专业人员来说过于专业,要么对专业人士来说过于笼统。

这本书的作者 Nadean Tanner 拥有从大学教学到为国防部工作的广泛经验,它做到了在实质性和易懂性之间取得了完美的平衡,使其能够对各行各业的IT业或管理职位的人同样有用。

这本指南从简单和战略性的角度审视了网络安全管理和实践中可用的最佳战术和工具。对于任何职业层面,从学生到高管,都是一本有价值的参考书。

2、Human Hacking

这是2021的新书。一位全球安全专家从心理学的角度出发,帮助您掌握社交工程 — — 人类黑客的艺术。

侵蚀性的社会习俗、技术和快速的经济变化正在使人类比以往任何时候都更有压力,在社交方面更加尴尬和孤立。我们生活在自己的泡沫中,不愿意与人交流,在与他人交流时感到越来越无力、不安全和忧虑。

作为社交工程领域的先驱和黑客高手,克里斯托弗·哈德纳吉擅长了解恶意攻击者如何利用人类交流的原则,通过操纵和欺骗获取信息和资源。

现在,他告诉您如何利用社交工程作为一种善的力量 — — 帮助您重新获得自信和控制。

这本新书中提供的工具将帮助您与陌生人建立融洽的关系,利用身体语言和语言暗示来发挥您的优势,引导对话和影响他人的决定,并保护自己免受操纵者的影响。

最终,您能学会对如何表现自己有更多的自我意识,并能够利用它来改善您的生活。

这本书包括课程和互动 “任务” — — 遍布全书的练习,以帮助您学习这些技能,练习它们,并掌握它们。

3、Operator Handbook: Red Team + OSINT + Blue Team Reference

这本手册采用了三种学科(红队、开源情报、蓝队),并将它们合并为一个完整的参考指南。

这本书包含了100多个单独的参考资料,涉及从业人员最常使用的许多工具和技术。包括的内容可以同时帮助最老练的网络安全高手或刚刚在职业领域起步的人。

将所有学科合并成一本书的目的是为了消除一个 “团队” 内只存在某些知识的人为障碍。现实情况是,今天复杂的数字环境要求在所有领域都有一定程度的知识。所有网络安全从业者都是操作者。蓝队应该观察和了解红队的战术,红队应该不断地推动与蓝队的合作,而开源情报应该不断地努力剥离分散在不同数据源中的证据。

每个参考资料都是按字母顺序排列的。这不仅消除了那些团队分离的概念,而且还有助于加快查找。另外,几乎每个主题都从 “如何利用X” 和 “如何防御X” 的双方面角度进行了阐述。涵盖的工具和主题包括:云服务、操作系统、移动、OSINT、端口、取证、恶意软件资源、防御者工具、攻击者工具、OSINT工具、以及其他各种支持工具(Vim、iptables、nftables 等…)。

4、Practical cyber intelligence how action-based intelligence can be an effective response to incidents

这本书针对事件管理者、恶意软件分析师、逆向工程师、数字取证专家和情报分析师;最好有安全操作、事件响应或调查方面的经验或知识,以便您能够充分利用所介绍的主题。

您将学习到的内容包括:

了解观察-调整-决策-行动(OODA)循环及其对安全的适用性;

了解主动防御概念的战术观点,及其在当今威胁环境中的应用;

熟悉F3EAD流程的操作观点,以推动组织内的决策;

建立一个框架和能力成熟度模型,整合信息安全组织中关键功能的输入和输出;等等

此外还包括如何去了解威胁模型和情报产品/框架,并将其应用于现实生活中的场景。在这本书结束时,您将能够根据网络防御情报的操作和战术/战略领域在您的组织中启动一个情报项目。

下载:https://www.patreon.com/posts/bu-chong-yi-xie-57260520

《The Drone Databook》

关于无人机的知识 — —

无人机曾经是一种新鲜事物,而现在已经成为标准的军事装备,产生了一个由部队、基地和试验场组成的全球网络。

乌克兰、叙利亚和也门的战场,以及波斯湾和东中国海等地缘政治冲突地区,越来越多地挤满了不同大小和复杂程度的无人机。

无论它们是用于情报收集、空中打击、炮火观测还是电子战,无人机都是现代战争特征变化的主要促成因素。

该手册是一份关于军用无人机能力的深入研究。它包括七个地区(亚洲和大洋洲、欧亚大陆、欧洲、拉丁美洲、中东和北非、北美和撒哈拉以南地区)101个国家的概况,以及两个附录,其中涉及全球的军用无人机基础设施和这些国家目前使用的170多架无人机的技术规格。

该数据手册从六个方面评估了每个国家的军用无人机能力:库存和积极采购计划、人员和培训计划、基础设施、操作经验、飞机研究和开发计划,以及出口。

如果您的观察研究和爱好中包括地缘政治和战争,这份手册中的知识将非常有用。

下载:https://www.patreon.com/posts/guan-yu-wu-ren-57302715

TailsOS:匿名反取证Linux+持久性(加密)

TailsOS是反取证Linux:提供元数据清理工具,并完全在内存中运行 — — 它不需要硬盘,这为记者、反抗者和世界上危险地区的其他用户提供了反取证优势。

【更多相关安全性教程见我们的《变得难以被追踪的简单方法》系列;在列表-5中汇总 https://start.me/p/1kod2L/iyp-direct-action5 】

Tails的伟大之处在于,你可以把它带到任何地方,借用另一台电脑,并把整个系统放在一个U盘上。本视频将详细研究TailsOS。

Sterra — 社交媒体情报工具

Sterra 似乎是一个能取代 Instagram Helper 的有用工具。由于这个扩展工具强迫您创建一个账户,很多人开源情报调查者都放弃了。现在 Sterra 这个 python 脚本填补了这一空白,使您能够下载追随者和关注者账户、互粉账户和简介中的所有信息。

请注意,非常建议您在使用这类工具时运行袜子木偶账户,因为 Instagram 对数据抓取的限制相当严格。

Link: https://github.com/novitae/sterraxcyl

在开源情报调查中,街景图是非常重要的工具之一,它可以帮助您更好地定位追踪、验证一个信息的描述是否真实等等。谷歌街景很好用,但是,依旧有很多地区是谷歌无法覆盖的,当您的调查线索被指向这样的地方时,您需要有替代工具。

这里是一个视频,很好地介绍了街景工具的使用方法,也许会对您有些帮助:

#OSINT #tools #tips

太阳光线造成的物体阴影对确认事发时间很重要,调查者经常使用一些工具以查看阴影如何在特定时间和日期落在特定位置。

Shademap 就是这样的工具,它完全在浏览器中运行,并使用 Mapbox 的 3D 数据集作为源。您可以试试看:https://shademap.app/

📌 关于阴影的使用方法,可以参见下面的文章:

#OSINT #tools

IPVM 是一个独立的视频监控平台,他们的网站上提供了大量的信息。其中有一个很棒的工具,即 监控摄像机计算器,可以在其中标注摄像机,它们的角度和分辨率,以帮您呈现一个地区的情况。这对行动部署来说很有价值,您懂的。

它还有一个包含摄像机的大型数据库,使您能够使用预先配置的信息,对可能捕获的图像的质量有一个很好的了解。

我们只让他们看到我们的蒙面,

我们只让他们知道我们的匿名。

为了获得未来,我们今天冒险,

为了活着,我们去赴死。

兄弟,

我们生于黑夜,

我们住在夜色中,

我们会在漆黑的夜幕中死去;

但明天,光明会为他人升起。

致所有今晚哭泣的人们,

对于那些被禁止的日子,

光明会为所有人升起。

— — 指挥官马库斯

برای آنکه ما را ببینند، چهرهمان را پوشاندیم

برای آنکه به ما نامی دهند، گمنامی را برگزیدیم

برای کسب آینده، امروزمان را به مخاطره انداختیم

و برای زیستن، مردیم.

برادران

ما از شب به دنیا آمدهایم

در شب زندگی میکنیم

و در شب خواهیم مرد

اما فردا، روشنایی برای دیگران طلوع خواهد کرد

برای تمام کسانی که امروز شب را میگریند

برای آنهایی که روز را بر آنها ممنوع کردهاند

روشنایی برای همه طلوع خواهد کرد

فرمانده مارکوس

#Iran #Anarchism #Resistance

汽车的新威胁:苹果AirTag偷车行动 — —

加拿大警察已经记录了至少五起已知的案件,犯罪嫌疑人将微小的苹果蓝牙信标追踪装置安装在昂贵汽车的低能见度部件外面,以追踪受害者的汽车在城市中的移动。

苹果AirTag作为追踪器,帮助劫持者监视目标汽车的路线,找出停车的大致时间和车主的居住地。

警方现在敦促所有驾驶者经常检查自己的汽车是否有隐藏的跟踪器;以及:

如果可能,请将车辆停放在上锁的车库中;

使用方向盘锁。它还将起到明显的威慑作用;

在数据端口上安装锁。这个简单的设备可以在线购买,为阻止窃贼访问计算机端口以重新编程车辆的钥匙;

考虑购买高质量的视频监控系统。确保摄像机正确放置并正常运行,以便日夜使用。熟悉系统,以便轻松查看和访问。

如您所知,蓝牙信标技术也早已被作为警察追捕抗议者的工具之一。更多见:《警察如何利用抗议者的手机追踪每个人》。

《Neoliberalism and Cyberpunk Science Fiction: Living on the Edge of Burnout》

生活在崩溃的边缘 — —

标题中 “Burnout” 有点类似于中文里将 “抑郁” 作为形容词使用时所指的状态,但也许比这更严重; 就像是处于持续的和强大的压力之下,沮丧、无助、疲惫、绝望 …… 混杂在一起。然而,这可能不是病理学问题,不是个人化的解决方案能处理的状况。

生物政治学研究生物学上的人与其政治行为的关系,是政治学的一个分支学科。其所采用的生物学上的学科包括生理学、医学、生物化学、神经解剖学、营养学、公共卫生学等。

生物政治学的基本观点认为人的行为除了受到理性的支配,还受到各种生物因素的影响。人的遗传差异和生物本能都会影响到人的政治行为。

在这本新书中,卡罗琳·阿尔芬通过赛博朋克科幻小说的视角对生物政治学进行了原创性的探索。

该书由五章组成,以四个中心主题为指导:生物政治学、激化、复原力和加速主义。(请注意,这里的加速主义指的是以德勒兹和伽塔利的理论为起点的加速主义哲学,旨在强化加速去领域化的力量,以克服阻碍深远社会变革可能性的对抗趋势。)

第一章考察了赛博朋克作为科幻小说流派的政治可能性,并介绍了一种新自由主义的主体 — — 自我监控的 “机械人”。这些人将健身/健康追踪设备和应用加入自己的身体,以 “自我培养”。在这里,阿尔芬提出了具体的例子,说明健身追踪器如何在自我培养的幌子下成为新自由主义政府的一种战略。

从福柯的生物政治学转向激化和复原力的主题,阿尔芬主要从威廉·吉布森的《神经漫游者》、尼尔·斯蒂芬森的《雪崩》、理查德·K·摩根的《改变的碳》以及电影《银翼杀手》中汲取灵感,对新自由主义复原力的概念提出了质疑。

在她与生物黑客的讨论中,将生物政治学、激化、复原力这些主题与加速主义联系起来。在这里她认为,生物黑客在某种程度上是自我监控的半机械人的强化,而加速主义最终是另一种形式的复原力。

这本书对于那些对数字安全性研究、政治社会学、生物政治学、国际关系批判理论、政治理论、文化研究和文学理论感兴趣的人来说是一个宝贵的资源。

这本书处于国际政治理论的前沿。它恰当地讲述了新自由主义如何产生社会、技术和具身存在的新形式的故事。它促使读者就新自由主义通过各种机制使自身延续的被认为理所当然的方式提出了质疑。

这是一本令人印象深刻的书,任何有兴趣了解现代城市景观政治的人都应该阅读。

下载:https://www.patreon.com/posts/59816014

#Security Docker网络教程 // 所有网络类型的解释

关于您应该如何和何时使用不同的网络类型,以及您需要考虑的问题。

看视频:https://t.me/iyouport/9087

在过去的几周里,一个新的网络钓鱼活动已经开始针对使用二维码的电子银行用户。

这些网络钓鱼电子邮件经过精心制作,带有银行徽标、结构良好的内容和通常一致的风格,非常难以辨人。攻击者使用二维码而不是按键将受害者重定向到钓鱼站点。

此事再次提醒了 QR 码普及的危险性。尤其是不太可能受到安全控制保护的移动用户,一定要当心。

https://cofense.com/blog/german-users-targeted-in-digital-bank-heist-phishing-campaigns/

Firefox vs Brave:哪个更安全?

Firefox 与 Brave 的对比,究竟哪个是最私密的?或者,两个都不是?

这个视频旨在尽可能客观地了解每个浏览器在您的隐私和安全方面的优势。您应该按照自己的具体的威胁模型进行选择。

这里有一个很酷的网站,”AllYouCanRead”。它收集了大量的报纸、杂志和其他网站的链接,如果您需要在外国找到某种资源,这可能是个好地方。

Link: https://www.allyoucanread.com/

搜索暗网的工具 #OSINT #tools ——

├torproject (Get TOR)

├geti2p (Get I2P)

├zeronet (Get Zeronet)

├freenet (Get Freenet)

├tornodes (IP Check)

├exonerator (IP Check)

├darktracer (IP Check)

├oniontree (TOR Services)

├iaca (Search Framework)

├Katana (Search Engine)

├OnionSearch (Search Engine)

├Darkdump (Search Engine)

├DarkSearch (Search Engine) +web

├Hunchly (Get Links)

├thedevilseye (Get Links)

├H-Indexer (Get Links)

├Onionscan (Scan Links)

├Onioff (Scan Links)

├Onion-nmap (Scan Links)

├TorBot (Crawl Data)

├TorCrawl (Crawl Data)

├VigilantOnion (Crawl Data)

├OnionIngestor (Crawl Data)

├DeepDarkCTI (Threat Intelligence)

├tor66 (New Sites)

├freshoni (New Sites)

├darkowl (Intelligence Service)

├cobwebs (Intelligence Service)

├falcon-x (Intelligence Service)

└darktracer (Intelligence Service)

#tools 备份工具

Restic是一个备份程序,可以备份您的文件。

- 从 Linux, BSD, Mac 和 Windows 到许多不同的存储类型,包括自托管和在线服务

- 很简单,无需服务器或复杂设置即可运行

- 有效,只传输您所备份的文件中实际更改的部分

- 安全,在整个过程的每个部分都仔细使用加密

- 可验证性,使您能够确保在需要时可以恢复您的文件

- 免费, restic是完全免费使用的,并且完全开源

https://github.com/restic/restic

这个视频介绍了如何用 Shodan 对Tor服务器进行去匿名化的方法。

这些都是一些基本的技术,如果Tor网站的所有者没有正确配置他们的服务器,您就可能找到真正的IP地址。

<冷战升级,中国信息战战术出现变化> —— 转帖(经轻微编辑)

多年前我强调过这件事,关于中俄信息战的典型区别,即:俄罗斯是进攻派,他们会利用一切可以攻击地缘政治对手的线索;某国是防守派,最经常采取的是类似 “哎呀它打我” 的姿态。

这里面最典型的案例就是 Julian Assange 的案子,一直以来中国从来没有利用过这个案子,他们知道真正的透明度革命对所有统治阶级致命。

当然,包括北京政权自己。

然而,这件事现在有了一些变化。

见下图,这是外宣最新的发布视频。

这种利用可以说前所未有。

见下图,截取自该视频,这是一个典型的翻译错误 — — 误导性的翻译。这里的 “government” 实际上是指所有政府,即 所有统治阶级,包括并不限于美国政府,当然也包括中国政府。

就如他们对斯诺登的书的错误翻译,还有Ho的书 — — 将其中所有 “中国资本主义” 都改成了 “特色社会主义” 。即 有意的误导。

必需首先强调的是,Julian 的全球声援运动囊括几十个国家,它是无中心的真正的自主运动,IYP的年终礼也分析到了这点:https://iyouport.substack.com/p/iyp2021-

该运动的原则是不区分意识形态,任何对新闻自由、对人权、对民主抱有肯定立场的人,都可以加入,就算是普通的同情者也是同盟。

然而这给了利用者一个机会。

其次必须说,必需悲哀地对中国人说:你们 “没有人”(见下图)。

想象一下,如果你们加入了这场运动,如果你们有强大的独立媒体,Julian 的家人就不需要借助外宣。

某国人一多半是北京的门徒,一少半是华盛顿的门徒。门徒不是 “people”,门徒是奴隶。这是高堡奇人的魔咒。

奴隶不是革命者,而是革命旨在拯救的对象。

上述并非特例。如您所知,国际左翼都是反冷战的,见下图 ,这是一个著名的反冷战组织最近召开的跨国联合会议的嘉宾名单,你可以看到,与会者都是各国的左翼名人,是革命者,但唯独中国的嘉宾 — — 来自外交部直属机构。

如果中国有真正的反抗者呢?何须如此?

【注:由于绝大多数中国异议人士只是遵从于这个或那个政权,没有真正的反抗者,对于上述这样的联盟会议来说,都不属于合理的邀请对象。】

还是那句老话:

强烈建议您首先考虑自己的利益,而不是民族国家的利益,不是政权的利益,不是富人的利益;

请首先考虑真相,而不是意识形态队形,不是您自己的信仰信念,不是您的圈子凝聚力……

推荐阅读这份年终礼,比我能说的透彻多了:《什么是民主?如何战斗?》。

建立一个工人合作社 — —

如果你能建立自己的民主工作场所,为什么还要忍受老板?

掌控我们自己的生活是与世界面临的大规模不公正和生态破坏作斗争的第一步。

大公司和不负责任的政府现在统治着地球,但它不一定必须这样。工人合作社给了我们一个机会来改变事物的一个虽小但非常重要的部分。它们是获得对我们的工作方式以及我们的工作对他人和环境的影响的控制的一种方式。

工人合作社是合作社大家庭的一部分 — — 为了成员和更广泛的社区的利益而建立的民主的、成员所有的企业。在工人合作组织中,只有为该组织工作的人可以成为成员:没有老板或股东,只有工人有发言权。所有成员在经营企业方面都有平等的发言权,包括薪酬和工作条件。

创办工人合作社是令人兴奋和有益的,但也充满了挑战。这就像建立任何其他企业一样,不同的只是你们是集体进行的。不要低估集体工作和建立一个企业所需要的大量时间、承诺和学习。

来自英国工人阶级反抗组织的这份文档中列举的步骤希望能给您一个指南,从成立到运行。

#直接行动 #DirectAction #Labour #resistance

蔓延三部曲 — —

赛博朋克文化最重要的作品之一,也是科幻经典,威廉·吉布森的《蔓延》三部曲:

《神经漫游者》(Neuromancer):

《零伯爵》(Count Zero):

《重启蒙娜丽莎》(Mona Lisa Overdrive)

《The Dawn of Everything: A New History of Humanity》

人类解放的新可能性 — —

长期以来,我们发现中国朋友(尤其是期待变革的人们)的思考方式中所具有的主要问题之一就是,非常保守和局限性;要么只会依照历史“规律”预想未来、要么高度模仿,局限在统治阶级划定的框架内,甚至陷入 “别人家的孩子” 逻辑。

这是自我封闭的,被动的,也是很容易被利用的。于是,它是危险的。

对此,这本书非常重要。

它是对人类历史的全新理解,它旨在打开您的思路,它将挑战您对社会演变的最基本假设 — — 从农业和城市的发展到国家、民主和不平等的起源 — — 它揭示了人类解放的新可能性。

几代人以来,我们遥远的祖先一直被视为原始的和天真的,要么是自由和平等的无辜者,要么是暴徒和好战者。我们通常被告知,“文明” 只能通过牺牲这些原始的自由来实现,或者通过驯服人类更卑微的本能来实现。格雷伯和温格罗展示了这种理论是如何在18世纪首次出现的,作为对原住民观察家和知识分子对欧洲社会提出的有力批评的保守反应。重新审视这一遭遇对我们今天如何理解人类历史,包括农耕、财产、城市、民主、奴隶制、和文明本身的起源,有着惊人的影响。

根据考古学和人类学的开创性研究,作者展示了一旦您学会抛开概念的桎梏,感知真实存在的东西,历史将变得更加有趣。如果人类在进化过程中95%的时间并不是在小规模的狩猎采集者中度过的,那么他们在那些时间里都在做什么?如果农业和城市并不意味着陷入等级制度和统治,那么它们导致了什么样的社会和经济组织?答案往往是出乎意料的,并表明,人类历史的进程可能不那么一成不变,相反,将比我们倾向于假设的那种规律更充满了好玩的、有希望的可能性。

《万物的黎明》从根本上改变了我们对人类历史的理解,并提供了一条通往想象新的自由形式和新的社会组织方式的道路。

这是一本具有强大的知识范围的巨著,由珍贵的好奇心、道德远见和对直接行动的力量的信念所激发。

希望您也能从中获益。

Yggdrasil:端到端加密的IPv6网络

Yggdrasil 是一个完全端到端加密的IPv6网络的早期实现。它是轻量级的,自组织的,支持多种平台,并允许几乎所有支持IPv6的应用程序与其他 Yggdrasil 节点安全通信。Yggdrasil 并不要求您必需有 IPv6 互联网连接 — — 它也可以通过 IPv4 工作。

💡 Yggdrasil 可以在很多平台上运行,包括 Linux、macOS、Ubiquiti EdgeRouter、VyOS、Windows、FreeBSD、OpenBSD 和 OpenWrt。

在这里了解更多信息:

《Encryption For Organizations And Individuals: Basics Of Contemporary And Quantum Cryptography》

从当下的密码学到量子密码学 — —

密码学和加密不仅仅是极客和间谍的专利,它们也是如今所有人日常生活的一部分。这本新书向您介绍了数字密码学的基础知识,并涵盖了组织在抵御数据盗窃和窃听者时必须实施的做法。

您将了解到数字加密的概念,并研究关键的数字加密算法及其各种应用。从组织的角度来衡量密码学,您将深入了解可能发生在您的系统中的常见攻击,并了解如何对付它们。

接着是量子计算,您将发现它与目前的计算范式有什么不同,并了解它在未来的潜力。在理清基础知识后,您将仔细研究量子计算机在实践中如何工作。将重点转移到量子密码学,您将了解到更多关于量子密钥分发(QKD)的知识、以及它与当今的加密方法有何不同。

您还将考虑目前QKD的实现,包括 SwissQuantum 的分发系统和DARPA量子网络提供的QKD分发网络。最终,您将学习到在即将到来的量子时代如何防御密码攻击的手段,如利用零知识证明(ZKP)系统。

通过这本书,您将加深对密码学概念的了解,并被引入到量子密码学的新模式中。

如果您或您的组织将隐私作为首要任务,这本书应该会给您很多的启示。

纪录片:Women Know Cyber

这部纪录片介绍了来自全世界各个国家的女性网络安全捍卫者,她们分享自己的故事,努力招募更多的女性网络安全斗士加入这一联盟。

#Documentary #cybersecurity

基础知识系列丛书 — — 如果您准备让您的孩子接受在家教育,这些书籍也许对您有所帮助

在今天这个信息即时满足的时代,随处都可获得意见、合理化建议和肤浅的描述。这反而导致人们更加难以获得的是基础性的知识,这些知识应当为我们对世界的原则性理解提供依据。

麻省理工学院出版社的《基本知识》系列图书满足了这一需求。这套丛书就当前人们感兴趣的话题提供了易懂、简明、制作精美的书籍。领先的思想家撰写了这套丛书,专家们对从文化和历史到科学和技术的各种主题进行了概述。

这些书卷为读者提供了一个接触复杂思想的切入点,不论您是在自主学习,还是准备为您的孩子接受在家教育做好准备,相信这些基础知识都能够远超过互联网内容的价值。

以下是我们选择的10本。

1、批判性思维

批判性思维的概念是如何出现的?它是如何被定义的?如何教授批判性思维的技能?

批判性思维经常被认为是二十一世纪的一项基本技能,是在学校和工作中取得成功的关键。鉴于人们倾向于相信虚假消息,得出不正确的结论,并基于情感而非理性做出决定,甚至可以说批判性思维对民主社会的生存至关重要。但是,究竟什么是批判性思维?

在这本书中,乔纳森·哈伯解释了批判性思维的概念是如何出现的,它是如何被定义的,以及如何教授和评估批判性思维技能。哈伯描述了该术语在哲学、心理学和科学等学科中的起源。他研究了批判性思维的组成部分,包括结构化思维、语言技能、背景知识和信息素养,以及诸如智力谦逊、同情心和开放思想等必要的智力特征。他讨论了研究如何定义批判性思维,几个世纪以来如何教授批判性思维的要素,以及教育者现在如何教授批判性思维技能。

哈伯认为,今天最重要的批判性思维问题是,没有足够的人在这方面做得足够好。幸运的是,批判性思维是可以被教授、实践和评估的。这本书为教师、学生和各地有抱负的批判性思维人士提供了指南,包括为教育领导者和政策制定者提供建议,使批判性思维的教学和学习成为教育优先事项和实际现实。

2、行为洞察

这是一本行为洞察力方法的权威介绍,它将有关人类行为的证据应用于实际问题。

我们的行为受到我们意识之外的因素的强烈影响,尽管我们往往低估了行为在 “下意识” 方面的力量。因此,政府制定了无效的政策,企业创造了糟糕的产品,而个人则制定了不切实际的计划。

相比之下,行为洞察方法将关于人类实际行为的证据 — — 而不是关于它的假设 — — 应用于实际问题。

这本书由该领域的两位顶尖专家撰写,对行为洞察进行了易懂的介绍,描述了核心特征、起源和实际案例。

自2010年以来,这些洞察力为解决社会所面临的一些最大挑战开辟了新的途径,在此过程中改变了政府、企业和非营利组织的工作方式。这本书展示了该方法是如何立足于对实际问题的关注,利用有关人类行为的证据来解决这些问题,并通过实验来评估解决方案的影响。

这本书概述了该方法在心理学和行为经济学中的起源,它如何在早期被英国的先驱 “nudge unit” 采用,以及它最近向新领域的扩展。该书还提供了来自不同政策领域的例子,以及关于如何运行一个行为洞察项目的指导。最后,这本书概述了该方法的局限性和道德含义,以及这个快速发展的领域的未来。

3、犬儒主义

每个人都是愤青,但很少有人会承认这一点。今天的愤世嫉俗者半心半意地为自己开脱 — — “我讨厌成为一个愤世嫉俗者,但是 ….” — — 然后再发表他们的声明。狭隘的机会主义,总是在取巧,当代犬儒主义没有任何积极贡献。然而,古希腊人的犬儒主义是非常不同的。它大胆而无耻,致力于改变文明所依赖的价值观。在这本书中安斯加·艾伦描绘了犬儒主义的漫长历史,从公元前四世纪希腊犬儒的 “无畏言论” 到当代犬儒如何缺乏社会和政治信念。

艾伦将古代犬儒主义描述为一种即兴的哲学和生活方式,使同时代的人感到羞耻,使他们的文化承诺受到嘲笑。他记录了斯多葛派随后对犬儒主义的 “净化”;文艺复兴和启蒙运动对犬儒主义的挪用;以及从犬儒主义(哲学)到犬儒主义(现代态度)的过渡,从其左派、自由派和保守派批评者的角度探讨了当代犬儒主义。

最后,他考虑了激进的犬儒主义的可能性,承认并肯定了它对当代社会构成的危险。

4、解构主义

对一个经常被认为是不可能的深奥概念的简单易懂的介绍,展示了它在二十一世纪作为概念工具的力量。

这本书为一个经常被认为是困难和深奥的话题提供了清晰而简明的介绍:解构主义。大卫·贡克尔梳理了解构主义的概念、术语和实践,不是为了捍卫学术正统,也不是为了传播雅克·德里达的思想 — — 这个新词的创造者和概念的始祖 — — 而是,为了给读者提供一个21世纪的强大概念工具。

贡克尔解释说,解构主义并不是简单的建构的反面 — — 不是挂在你衣柜里的 “解构主义” 夹克,严格来说,这不是准确的命名 — — 它也不是破坏的同义词。它是一种超越建设/破坏二分法以及所有其他概念二分法和逻辑对立的思考方式。

在描述了解构主义不是什么、并从德里达那里发展出一个抽象的、模式化的特征之后,贡克尔提供了解构主义的例子,包括逻辑中心主义(语言/写作二分法)和虚在性(真实/外观的统治性哲学二元论),重混(原始/复制的区别),以及后人类的机械人(人/机器的概念配对)。最后,他讨论了解构的代价和好处,考虑了解构的许多优势,并确定了潜在的问题,包括欧洲中心主义、相对主义、传达概念的困难,以及重新挪用。

5、自我跟踪

人们一直在跟踪。在18世纪,本杰明·富兰克林(Benjamin Franklin)将花费的时间和辜负的美德记录在图表中。今天,人们使用技术来进行自我跟踪:睡眠时间、行走的步数、消耗的卡路里、服用的药物 …… 2014年,9千万个可穿戴传感器被购买,以收集有关生活的数据。这本书研究了人们如何记录、分析和反思这些数据,关注他们使用的工具和他们成为其中一部分的社区。

吉娜·内夫和道恩·纳福斯描述了当人们把自己的日常经历 — — 特别是与健康有关的经历 — — 变成数据时会发生什么,并介绍了使用这些技术的基本想法和关键挑战。

这本书将自我跟踪视为一种社会和文化现象,不仅描述了将数据作为一种自我的镜子的现象,还描述了这如何使人们与他人产生联系并向他人学习。

它考虑了什么是利害关系:谁想要我们的数据以及为什么;严肃的自我跟踪爱好者的做法;商业自我跟踪技术的设计;以及自我跟踪如何能够填补医疗保健系统的空白。

今天,已经没有人能够过上完全不被追踪的生活。内夫和纳福斯向我们展示了如何以一种赋予权力和教育的方式使用数据。

6、慕课

这里是你一直想知道的关于慕课的一切:对大规模开放在线课程的描述,以及它们对高等教育的未来可能意味着什么。

纽约时报宣布2012年为 “慕课年”,因为数百万学生报名参加大规模开放式在线课程(称为MOOCs),数百万投资资金流向制造这些课程的公司,媒体宣布慕课是高等教育中震撼性的游戏规则改变者。

在随后不可避免的反弹中,批评者强调了慕课的高辍学率、赚回初始投资的低机会,以及任何震撼人心的游戏变革都有可能使事情变得更糟而不是更好。

这本书对慕课进行了阐述,避免了炒作和末日论的出现。相反,它对一个罕见的现象提供了一个引人入胜的、直截了当的解释:一个教育创新,在以互联网创业公司的速度迅猛发展的同时,也抓住了公众的想象力。

这本书解释了慕课的起源,它们包括什么,围绕它们的争议,以及它们在教育中可能的未来作用。根据慕课产生的实验文化提出了慕课的新定义,并加入了大多数慕课讨论中缺少的学生视角。这本书独特的 “自由度” 实验为其讨论提供了参考 — — 作者曾试图在一年内只用慕课和其他形式的自由教育来学习相当于四年的文科学位。

作者敦促我们避免因为慕课不能解决所有教育挑战而认为它们不值得追求的谬论,他帮助我们理解慕课 — — 尽管有其局限性 — — 仍能为世界提供什么。这本书是任何试图理清慕课辩论中相互竞争的主张、愿景和指责的人的必读书。

7、身心问题

从笛卡尔到克里普克的哲学家们一直在与现代和当代哲学的耀眼奖项作斗争:身心问题。心物二元论的根本论据是指人是由 “心灵” 和 “肉体” 两部分所组成,与唯物主义强调 “一个人的肉体就是它的全部” 这种论据相对立。在过去,哲学家一直都认为不能验证的思维试验。但随着复制人类的可能性出现,使得这个实验变得可能。

在这本书中,哲学家乔纳森·韦斯特法尔详细研究了心身问题,阐述了过去所提供的解决方案背后的推理,并提出了他自己的建议。对心身问题的尖锐关注,这个问题不是关于自我,或意识,或灵魂,或心身以外的任何东西,有助于澄清问题和解决方案。

韦斯特法尔概述了心身问题的历史,从笛卡尔开始。他描述了心身二元论,它声称心和身是两个不同的、独立的东西,非物理的和物理的,他还研究了物理主义心智理论的反物质主义,它提出了对物理主义的限制,并引入了感质的概念和科学的意识理论。

最后,韦斯特法尔研究了在很大程度上被遗忘的中性一元论的身心理论,这些理论由恩斯特·马赫、威廉·詹姆斯和伯特兰·罗素持有,它们既不试图从物质中提取心灵,也不试图将物质溶入心灵。韦斯特法尔提出了他自己的中性一元论的版本。这个版本在中性一元论中是独一无二的,它提供了一个关于心身互动的解释。

8、自由意志

在任何一天,意外的、反复出现的想法都会侵入我们的思维,并以可适应的方式影响我们的行为。然而,当这些想法是不受欢迎的、成为强迫性的、或导致社会或医学上不可接受的行为时,这些想法就会变得具有侵入性并导致问题。

这本书探讨了在我们的大脑中发生了什么导致思想入侵,以及这些入侵如何导致了适应不良行为。

9、假照片

斯大林、毛泽东、希特勒、墨索里尼和其他独裁者经常篡改照片,使图像与他们的信息相一致。他们抹去在场的人,增加不在场的人,并操纵背景。他们知道,如果他们改变了视觉记录,他们就能改变历史。

曾经,改变图像需要在暗房里呆上几个小时;而今天,只需一个键盘和鼠标点击几下就能完成。由于照片如此容易伪造,假照片无处不在 — — 充斥着地摊小报、时尚杂志、政治广告和社交媒体。我们如何辨别一张图片的真假呢?在这本书中,哈尼·法里德为检测照片和数字媒体中被篡改和伪造的图像的技术提供了一个简明易懂的指南。

法里德是照片取证方面的专家,他花了20年时间来开发数字图像的鉴定技术。这些技术对整个图像的创建过程进行建模,以便找到由图像篡改引入的数字破坏。这本书的每一节都描述了分析图像的不同技术,从那些需要最低技术专长的技术开始,到那些中级和高级技术。法里德解释了每种技术应该何时应用,并提供了图像分析的例子。

10、Memes

2012年12月,热情洋溢的视频 “江南Style” 成为了YouTube上第一个被观看超过10亿次的视频。成千上万的观众创造和发布了他们自己的视频变体 — — “Mitt Romney Style”、“NASA Johnson Style”、“Egyptian Style” 和许多其他 Style。“江南Style”(以及随之而来的模仿和衍生)是互联网meme最著名的例子之一:一个数字内容通过各种迭代在网络上迅速传播,成为一种共同的文化体验。

在这本书中,利莫尔·希夫曼研究了互联网meme以及它们对数字文化的启示。希夫曼讨论了一系列著名的互联网备meme — — 包括 “别管小甜甜”、胡椒喷雾警察、LOLCats、Scumbag Steve、和占领华尔街的 “我们是99%” 等等。她为互联网meme提供了一个新的定义:具有共同特征的数字内容单元,在彼此理解的情况下创建,并由许多用户通过互联网进行传播、模仿和改造。她讨论了meme作为民主和非民主制度下政治参与的新模式;并研究了作为全球化媒介的meme。

希夫曼认为,meme概括了互联网的一些最基本方面,特别是参与性的Web 2.0文化。

互联网meme可能具有娱乐性,但在这本书中,利莫尔·希夫曼对为什么应该认真对待它们提出了令人信服的论点。

下载:https://www.patreon.com/posts/56950726

就是这样!希望本次的汇总中有您感兴趣的内容。下一次汇总将在2月最后一天发布。

祝福每位朋友都能拥有温馨愉快的新年假日。我们明年见!⚪️